Cấu hình máy chủ VPN MikroTik SSTP với Windows 10

Công nghệ VPN ( V irtual P rivate N etwork) cung cấp một đường hầm an toàn và được mã hóa trên một mạng công cộng. Vì vậy, người dùng mạng riêng có thể gửi và nhận dữ liệu tới bất kỳ mạng riêng từ xa nào thông qua đường hầm VPN như thể thiết bị mạng của họ được kết nối trực tiếp với mạng riêng đó.

Giao thức đường hầm ổ cắm an toàn (SSTP) vận chuyển đường hầm PPP qua kênh TLS. SSTP sử dụng kênh TLS qua cổng TCP 443. Vì vậy, SSTP VPN hầu như có thể đi qua tất cả các tường lửa và máy chủ proxy. Do sử dụng kênh TLS, dữ liệu được mã hóa sẽ chuyển qua Đường hầm SSTP. Vì vậy, không có cơ hội để kẻ tấn công trung gian đánh cắp dữ liệu và dữ liệu có thể gửi và nhận qua mạng công cộng một cách an toàn. MikroTik SSTP Server có thể được áp dụng theo hai phương pháp.

- Kết nối từ máy trạm/máy khách từ xa: Theo phương pháp này, phần mềm máy khách SSTP VPN có thể giao tiếp với Máy chủ VPN MikroTik SSTP qua đường hầm VPN an toàn bất cứ khi nào được yêu cầu và có thể truy cập mạng riêng từ xa như thể nó được kết nối trực tiếp với mạng riêng từ xa đó.

- Site to Site SSTP VPN: Phương pháp này còn được gọi là VPN giữa các bộ định tuyến. Trong phương pháp này, bộ định tuyến hỗ trợ máy khách SSTP luôn thiết lập đường hầm VPN SSTP với Máy chủ VPN MikroTik SSTP. Vì vậy, các mạng riêng của hai bộ định tuyến này có thể giao tiếp với nhau như thể chúng được kết nối trực tiếp với cùng một bộ định tuyến.

Mục tiêu của bài viết này là kết nối một thiết bị khách từ xa qua Đường hầm VPN SSTP an toàn trên mạng công cộng. Vì vậy, trong bài viết này, tôi sẽ chỉ trình bày cách định cấu hình Máy chủ VPN MikroTik SSTP để kết nối máy trạm/máy khách từ xa (Máy khách Windows 10).

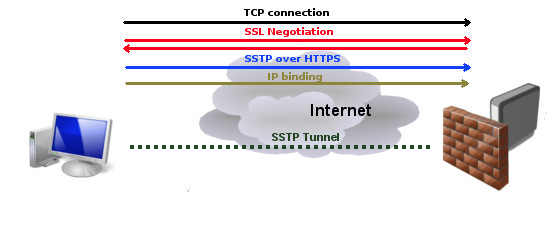

Kết nối SSTP được thiết lập như thế nào

Để thiết lập một đường hầm VPN SSTP trên mạng công cộng, các cơ chế sau đây được thực hiện.

SSTP Cách thức hoạt động

- TCP connection is established from SSTP Client to SSTP Server on TCP port 443.

- SSL validates server certificate. If certificate is valid connection is established otherwise connection is denied.

- The client sends SSTP control packets within the HTTPS session which establishes the SSTP state machine on both sides.

- PPP username and password validation is checked over SSTP. Client authenticates to the server and binds IP addresses to SSTP Client interface.

- SSTP tunnel is now established and packet encapsulation can begin.

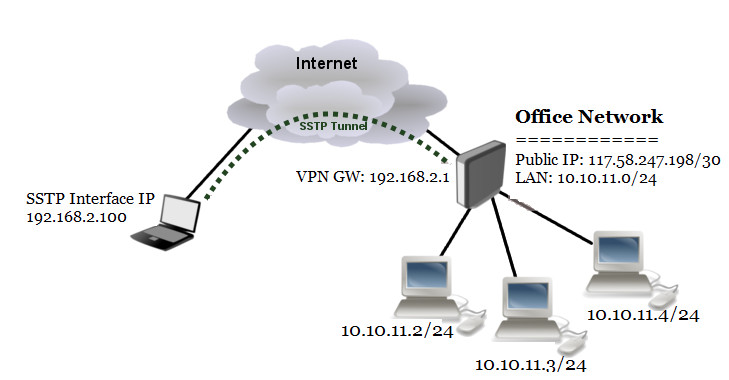

Giản đồ hệ thống

Để định cấu hình Đường hầm VPN Client-Server SSTP giữa Bộ định tuyến MikroTik và Máy khách SSTP Windows 10, chúng tôi thực hiện theo sơ đồ mạng bên dưới.

Trong sơ đồ mạng này, giao diện ether1 của Bộ định tuyến MikroTik được kết nối với mạng công cộng có địa chỉ IP 117.58.247.198/30 và giao diện ether2 được kết nối với mạng LAN có IP mạng 10.10.11.0/24.

Chúng tôi sẽ định cấu hình Máy chủ SSTP trong Bộ định tuyến MikroTik này trên cổng TCP 443. Vì vậy, Máy khách SSTP Windows 10 có thể được kết nối với Máy chủ SSTP này và có thể truy cập tài nguyên mạng từ xa như thể thiết bị được kết nối với mạng từ xa đó.

Cấu hình máy chủ SSTP VPN và máy khách SSTP

Bây giờ chúng ta sẽ bắt đầu cấu hình Máy chủ và Máy khách SSTP. Toàn bộ cấu hình SSTP có thể được chia thành hai phần.

- Phần 1: Cấu hình SSTP Server trong MikroTik Router

- Phần 2: Cấu hình máy khách SSTP trong Windows 10

Phần 1: Cấu hình SSTP Server trong MikroTik Router

Theo sơ đồ mạng, Bộ định tuyến MikroTik là Máy chủ VPN SSTP của chúng tôi. Vì vậy, chúng tôi sẽ kích hoạt và định cấu hình Máy chủ VPN SSTP trong Bộ định tuyến MikroTik. Giả định rằng các mạng WAN và LAN của MikroTik đã được định cấu hình và đang hoạt động mà không gặp bất kỳ sự cố nào.

Toàn bộ cấu hình Máy chủ MikroTik SSTP có thể được chia thành ba bước sau.

- Bước 1: Tạo Chứng chỉ TLS cho Máy chủ SSTP

- Bước 2: Kích hoạt và cấu hình máy chủ SSTP

- Bước 3: Tạo người dùng SSTP

Bước 1: Tạo Chứng chỉ TLS cho Máy chủ SSTP

Cấu hình Máy chủ SSTP yêu cầu chứng chỉ TLS vì SSTP VPN sử dụng chứng chỉ TLS để liên lạc an toàn. MikroTik RouterOS v6 cung cấp khả năng tạo, lưu trữ và quản lý chứng chỉ trong kho chứng chỉ. Vì vậy, chúng tôi sẽ tạo chứng chỉ Máy chủ SSTP cần thiết từ MikroTik RouterOS. Máy chủ SSTP yêu cầu hai loại chứng chỉ:

- Chứng chỉ CA (Cơ quan chứng nhận) và

- Chứng chỉ máy chủ

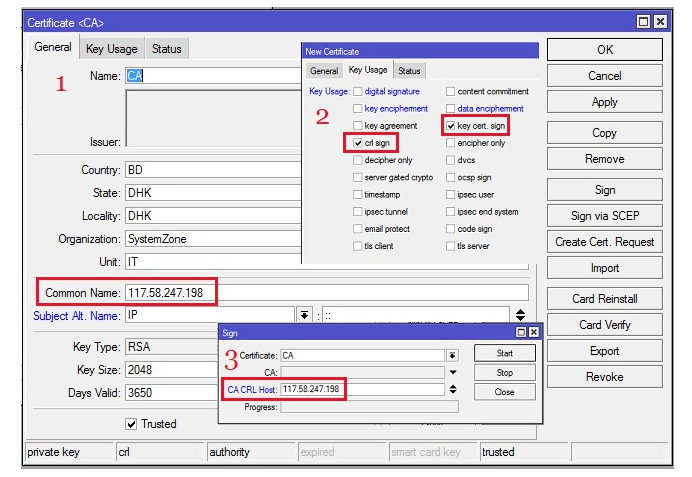

Tạo chứng chỉ CA

MikroTik RouterOS cung cấp chứng chỉ tự ký và chứng chỉ tự ký phải có Chứng chỉ CA (Cơ quan chứng nhận) để ký Chứng chỉ máy chủ. Chứng chỉ CA này cũng sẽ được cài đặt trong các thiết bị Máy khách SSTP nếu không thì không thể xác minh Chứng chỉ Máy chủ. Các bước sau đây sẽ chỉ ra cách tạo chứng chỉ CA trong MikroTik RouterOS.

- From Winbox, go to System > Certificates menu item and click on Certificates tab and then click on PLUS SIGN (+). New Certificate window will appear.

- Put your CA certificate name (for example: CA) in Name input field.

- Put the WAN IP Address (example: 117.58.247.198) of MikroTik Router in Common Name input field.

- You will find some optional fields in General tab. You can fill those if you wish. All fields are self-defined.

- Click on Key Usage tab and uncheck all checkboxes except crl sign and key cert. sign

- Click on Apply button and then click on Sign button. Sign window will appear now.

- Your created CA certificate template will appear in Certificate dropdown menu. Select your newly created certificate template if it is not selected.

- Put MikroTik Router’s WAN IP address (example: 117.58.247.198) in CA CRL Host input field.

- Click on Sign button. Your Signed certificate will be created within few seconds.

- Click on OK button to close New Certificate window.

- If newly created CA certificate does not show T flag or Trusted property shows no, double click on your CA certificate and click on Trusted checkbox located at the bottom of General tab and then click on Apply and OK button.

Tạo chứng chỉ máy chủ

Sau khi tạo chứng chỉ CA, bây giờ chúng ta sẽ tạo Chứng chỉ máy chủ sẽ được ký bởi CA đã tạo. Chứng chỉ Máy chủ sẽ được Máy chủ SSTP sử dụng. Các bước sau đây sẽ hướng dẫn cách tạo Chứng chỉ máy chủ trong MikroTik RouterOS.

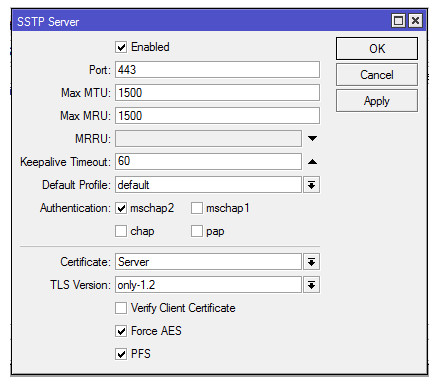

- Click on PPP menu item from Winbox and then click on Interface tab.

- Click on SSTP Server button. SSTP Server window will appear.

- Click on Enabled checkbox to enable SSTP Server.

- Make sure TCP Port 443 is assigned in Port input field.

- From Authentication, uncheck all checkboxes except mschap2 checkbox.

- From Certificate dropdown menu, choose server certificate (Server) that we created before.

- From TLS Version drop down menu, choose only-1.2 option. TLS Version any can also be selected.

- Now click on Force AES and PFS checkboxes.

- Now click on Apply and OK button.

Máy chủ SSTP hiện đang chạy trong Bộ định tuyến MikroTik. Vì MikroTik SSTP VPN bị giới hạn sử dụng tên người dùng và mật khẩu để kết nối VPN thành công, bây giờ chúng tôi sẽ tạo người dùng PPP có thể kết nối với Máy chủ MikroTik SSTP và nhận thông tin IP.

Bước 3: Tạo người dùng SSTP

MikroTik SSTP sử dụng tên người dùng và mật khẩu để xác thực kết nối hợp pháp. Vì vậy, chúng tôi phải tạo tên người dùng và mật khẩu để cho phép bất kỳ người dùng nào. Cấu hình người dùng hoàn chỉnh cho Máy chủ SSTP có thể được chia thành ba phần sau.

- Cấu hình nhóm IP

- Cấu hình hồ sơ người dùng và

- Cấu hình người dùng SSTP

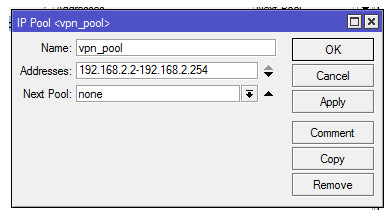

Cấu hình nhóm IP

Thông thường nhiều người dùng có thể kết nối với Máy chủ SSTP. Vì vậy, tốt hơn hết là tạo Nhóm IP từ nơi người dùng được kết nối sẽ nhận địa chỉ IP. Các bước sau đây sẽ hướng dẫn cách tạo IP Pool trong MikroTik Router.

- From Winbox, go to IP > Pool menu item. IP Pool Window will appear.

- Click on PLUS SIGN (+). New IP Pool window will appear.

- Put a meaningful name (vpn_pool) in Name input field.

- Put desired IP Ranges (example: 192.168.2.2-192.168.2.254) in Addresses input filed. Make sure not to use VPN Gateway IP (192.168.2.1)in this range.

- Click Apply and OK button.

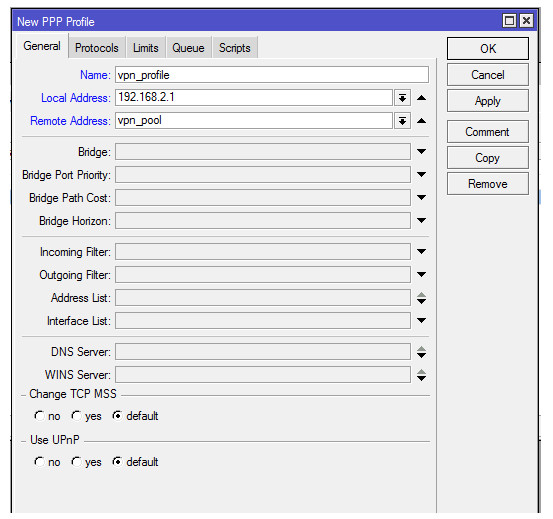

Cấu hình hồ sơ người dùng

Sau khi tạo IP Pool, bây giờ chúng ta sẽ cấu hình user profile để tất cả user có đặc điểm giống nhau. Các bước sau đây sẽ chỉ ra cách định cấu hình hồ sơ người dùng cho Người dùng SSTP.

- From Winbox, go to PPP menu item and click on Profile tab and then click on PLUS SIGN (+). New PPP Profile window will appear.

- Put a meaningful name (example: vpn_profile) in Name input field.

- Put VPN Gateway address (example: 192.168.2.1) in Local Address input field.

- Choose the created IP Pool (vpn_pool) from Remote Address dropdown menu.

- Click Apply and OK button.

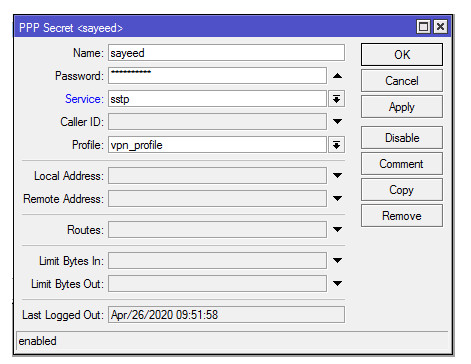

Cấu hình người dùng SSTP

Sau khi tạo hồ sơ người dùng, bây giờ chúng tôi sẽ tạo người dùng sẽ được kết nối với Máy chủ SSTP. Các bước sau đây sẽ chỉ ra cách tạo người dùng SSTP trong MikroTik RouterOS.

- From PPP window, click on Secrets tab and then click on PLUS SIGN (+). New PPP Secret window will appear.

- Put username (For example: sayeed) in Name input field and put password in Password input field.

- Choose sstp from Service dropdown menu.

- Choose the created profile from Profile dropdown menu.

- Click on Apply and OK button.

Chúng tôi đã tạo người dùng cho Máy chủ SSTP. Tương tự, chúng tôi có thể tạo thêm người dùng mà chúng tôi yêu cầu.

Cấu hình SSTP Server trong MikroTik Router đã hoàn tất. Trong phần tiếp theo, chúng tôi sẽ định cấu hình Máy khách SSTP trong Hệ điều hành Windows 10.

Phần 2: Cấu hình máy khách SSTP trong Windows 10

Sau khi định cấu hình Máy chủ SSTP trong Bộ định tuyến MikroTik, bây giờ chúng ta sẽ định cấu hình Máy khách SSTP trong Hệ điều hành Windows 10. Cấu hình SSTP Client trong Windows 10 có thể được chia thành hai bước sau.

- Cài đặt chứng chỉ CA trong Windows 10

- Cấu hình máy khách SSTP trong Windows 10

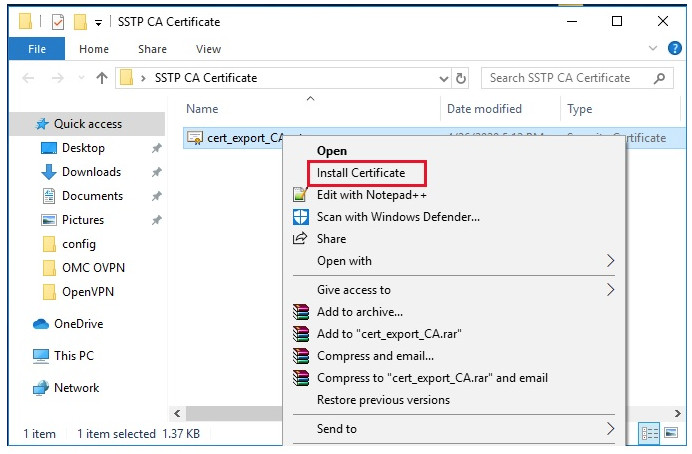

Cài đặt chứng chỉ CA trong Windows 10

Chứng chỉ CA đã xuất phải được cài đặt trong Cơ quan cấp chứng chỉ gốc đáng tin cậy của Windows nếu không Máy khách SSTP không thể xác minh Chứng chỉ máy chủ SSTP. Để cài đặt Chứng chỉ CA trong Windows 10, hãy làm theo các bước sau.

Nhấp vào nút chuột phải trên Chứng chỉ CA đã xuất và chọn tùy chọn Cài đặt chứng chỉ .

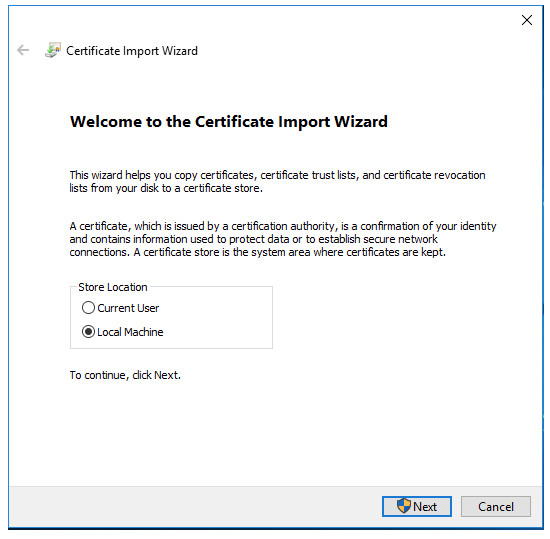

Bây giờ bạn sẽ tìm thấy cửa sổ Trình hướng dẫn nhập chứng chỉ và nó sẽ yêu cầu chọn Vị trí lưu trữ chứng chỉ. Từ bảng điều khiển Vị trí đau, chọn nút radio Máy cục bộ và sau đó nhấp vào nút Tiếp theo .

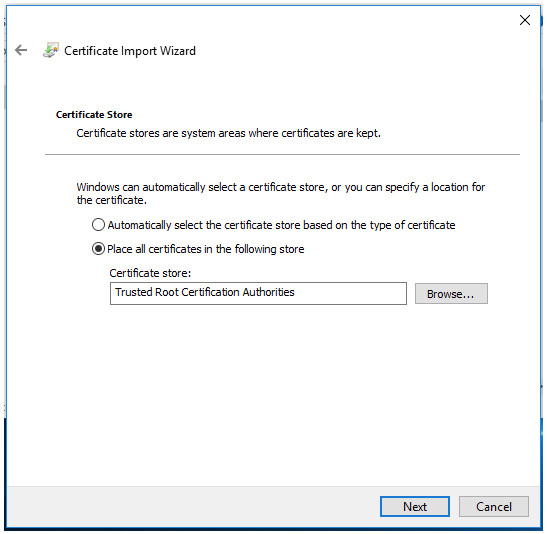

Cửa sổ tiếp theo sẽ yêu cầu chọn một kho lưu trữ chứng chỉ cụ thể. CA đã xuất phải được đặt trong cửa hàng Cơ quan cấp chứng chỉ gốc đáng tin cậy. Vì vậy, hãy nhấp vào nút radio Đặt tất cả chứng chỉ trong cửa hàng sau , sau đó nhấp vào nút Duyệt qua và chọn Cơ quan cấp chứng chỉ gốc đáng tin cậy , sau đó nhấp vào nút Tiếp theo.

Trình hướng dẫn nhập chứng chỉ tiếp theo sẽ hiển thị một mùa hè và yêu cầu nhấp vào nút Kết thúc. Vì vậy, hãy nhấp vào nút Kết thúc và bạn sẽ thấy thông báo nhập chứng chỉ thành công.

Cấu hình máy khách SSTP trong Windows 10

Sau khi nhập chứng chỉ CA trong Cơ quan chứng nhận gốc đáng tin cậy, bây giờ chúng ta sẽ định cấu hình Máy khách SSTP trong Hệ điều hành Windows 10. Các bước sau đây sẽ chỉ ra cách định cấu hình Máy khách SSTP trong HĐH Windows 10.

Cách Định cấu hình Máy chủ VPN MikroTik SSTP với Hệ điều hành Windows 10 đã được thảo luận trong bài viết này. Tôi hy vọng bây giờ bạn sẽ có thể định cấu hình Máy chủ và Máy khách SSTP với Bộ định tuyến MikroTik và Hệ điều hành Windows 10. Tuy nhiên, nếu bạn gặp phải bất kỳ sự nhầm lẫn nào khi định cấu hình Máy chủ và Máy khách SSTP VPN, vui lòng thảo luận trong nhận xét hoặc liên hệ với tôi từ trang Liên hệ .