Thiết lập máy chủ OpenVPN từ trang web đến trang web MikroTik (Máy khách RouterOS)

Công nghệ VPN ( V irtual P rivate N etwork) cung cấp một đường hầm an toàn và được mã hóa trên một mạng công cộng. Vì vậy, người dùng mạng riêng có thể gửi và nhận dữ liệu tới bất kỳ mạng riêng từ xa nào thông qua đường hầm VPN như thể thiết bị mạng của họ được kết nối trực tiếp với mạng riêng đó.

MikroTik OpenVPN Server cung cấp một đường hầm an toàn và được mã hóa trên mạng công cộng để vận chuyển lưu lượng IP bằng PPP. Máy chủ OpenVPN sử dụng Chứng chỉ SSL. Vì vậy, Đường hầm OpenVPN là một đường hầm đáng tin cậy để gửi và nhận dữ liệu qua mạng công cộng. MikroTik OpenVPN Server có thể được áp dụng theo hai phương pháp.

- Kết nối máy trạm/máy khách từ xa với OpenVPN : Theo phương pháp này, phần mềm máy khách OpenVPN, cài đặt bất kỳ hệ điều hành nào như Windows, có thể giao tiếp với máy chủ MikroTik OpenVPN thông qua đường hầm OpenVPN bất cứ khi nào được yêu cầu và có thể truy cập mạng riêng từ xa như thể nó được kết nối trực tiếp với điều khiển từ xa Mạng riêng tư.

- Site to Site OpenVPN: Phương pháp này còn được gọi là VPN giữa các bộ định tuyến. Trong phương pháp này, bộ định tuyến hỗ trợ ứng dụng khách OpenVPN luôn thiết lập đường hầm OpenVPN với Máy chủ MikroTik OpenVPN. Vì vậy, các mạng riêng của các bộ định tuyến này có thể giao tiếp với nhau như thể chúng được kết nối trực tiếp với cùng một bộ định tuyến.

Mục tiêu của bài viết này là tạo Đường hầm OpenVPN từ trang này sang trang khác trên mạng công cộng. Vì vậy, trong bài viết này, tôi sẽ trình bày cách định cấu hình Đường hầm OpenVPN giữa hai MikroTik RouterOS để các mạng cục bộ của các bộ định tuyến này có thể giao tiếp với nhau như thể chúng được kết nối trực tiếp với cùng một bộ định tuyến.

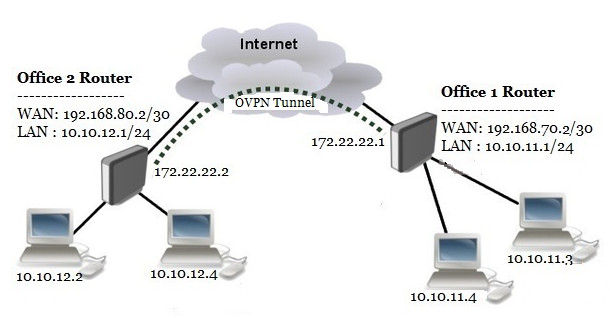

Giản đồ hệ thống

Để định cấu hình Đường hầm OpenVPN site to site giữa hai MikroTik RouterOS, tôi đang làm theo sơ đồ mạng như hình ảnh bên dưới.

Trong mạng này, Bộ định tuyến Office1 được kết nối với internet thông qua giao diện ether1 có địa chỉ IP 192.168.70.2/30. Trong mạng thực của bạn, địa chỉ IP này phải được thay thế bằng địa chỉ IP công cộng. Giao diện ether2 của Bộ định tuyến Office1 được kết nối với mạng cục bộ có mạng IP 10.10.11.0/24. Chúng tôi sẽ định cấu hình Máy chủ OpenVPN trong bộ định tuyến này và sau khi định cấu hình OpenVPN, bộ định tuyến sẽ tạo một giao diện ảo (Đường hầm OVPN) trên mạng công cộng có địa chỉ IP sẽ là 172.22.22.1.

Mặt khác, Bộ định tuyến Office2 là một bộ định tuyến từ xa và có thể truy cập IP WAN của Bộ định tuyến Office1. Giao diện ether1 của Bộ định tuyến Office2 được kết nối với internet có địa chỉ IP 192.168.40.2/30 và ether2 có mạng IP cục bộ 10.10.12.0/24. Chúng tôi sẽ định cấu hình ứng dụng khách OpenVPN trong bộ định tuyến này và sau khi định cấu hình ứng dụng khách OpenVPN, bộ định tuyến sẽ có giao diện ảo (Đường hầm OVPN) trên mạng công cộng có địa chỉ IP sẽ là 172.22.22.2.

Thiết bị lõi và thông tin IP

Để định cấu hình OpenVPN site to site giữa hai Bộ định tuyến, tôi đang sử dụng hai MikroTik RouterOS v6.38.1 . Thông tin IP mà tôi đang sử dụng cho cấu hình mạng này được cung cấp bên dưới.

- Office 1 Router WAN IP: 192.168.70.2/30, LAN IP Block 10.10.11.0/24 và Tunnel interface IP 172.22.22.1/30

- Office 2 Router WAN IP: 192.168.80.2/30, LAN IP Block 10.10.12.0/24 và Tunnel interface IP 172.22.22.2/30

Thông tin IP này chỉ dành cho mục đích RND của tôi. Thay đổi thông tin này theo yêu cầu mạng của bạn.

Cấu hình OpenVPN từ trang này sang trang khác

Bây giờ chúng ta sẽ bắt đầu cấu hình Site to Site OpenVPN với MikroTik Router theo sơ đồ mạng trên. Toàn bộ cấu hình OpenVPN từ trang này sang trang khác có thể được chia thành hai phần.

- Phần 1: Cấu hình bộ định tuyến Office1 cho OpenVPN Server

- Phần 2: Cấu hình bộ định tuyến Office2 cho OpenVPN Client

Phần 1: Cấu hình bộ định tuyến Office1 cho OpenVPN Server

Chúng tôi sẽ định cấu hình Máy chủ OpenVPN trong Office1 RouterOS. Toàn bộ cấu hình RouterOS cho OpenVPN Server có thể được chia thành bốn bước.

- Bước 1: Cấu hình cơ bản MikroTik RouterOS

- Bước 2: Tạo chứng chỉ SSL cho máy chủ OpenVPN

- Bước 3: Cấu hình máy chủ OpenVPN

- Bước 4: Tạo PPP Secret cho OpenVPN

Bước 1: Cấu hình cơ bản MikroTik RouterOS

Trong cấu hình cơ bản của MikroTik RouterOS, chúng tôi sẽ chỉ định IP WAN, LAN và DNS và thực hiện cấu hình NAT và Định tuyến. Các bước sau đây sẽ chỉ ra cách thực hiện các chủ đề này trong RouterOS của bạn.

- Đăng nhập vào MikroTik RouterOS bằng winbox và truy cập IP > Địa chỉ. Trong cửa sổ Danh sách địa chỉ, bấm vào KÝ CỘNG (+). Trong cửa sổ Địa chỉ mới, đặt địa chỉ IP WAN (192.168.70.2/30) vào trường nhập Địa chỉ và chọn giao diện WAN (ether1) từ menu thả xuống Giao diện và nhấp vào nút Áp dụng và OK. Nhấp lại vào PLUS SIGN và đặt LAN IP (10.10.11.1/24) vào trường Nhập địa chỉ và chọn giao diện LAN (ether2) từ menu thả xuống Giao diện và nhấp vào nút Áp dụng và OK.

- Đi tới IP > DNS và đặt IP máy chủ DNS (8.8.8.8 hoặc 8.8.4.4) vào trường nhập Máy chủ và nhấp vào nút Áp dụng và OK.

- Đi tới IP > Tường lửa và nhấp vào tab NAT rồi nhấp vào PLUS SIGN (+). Trong tab Chung, chọn srcnat từ menu thả xuống Chuỗi và nhấp vào tab Hành động, sau đó chọn giả trang từ menu thả xuống Hành động. Nhấp vào nút Áp dụng và OK.

- Vào IP > Routes và nhấp vào PLUS SIGN (+). Trong cửa sổ New Route, nhấp vào trường nhập Cổng và nhập địa chỉ Cổng WAN (192.168.70.1) vào trường nhập Cổng và nhấp vào nút Áp dụng và OK.

Cấu hình RouterOS cơ bản đã hoàn tất. Bây giờ chúng ta sẽ Tạo chứng chỉ SSL cho OpenVPN Server.

Bước 2: Tạo chứng chỉ SSL cho OpenVPN Server

Cấu hình Máy chủ OpenVPN yêu cầu chứng chỉ SSL vì OpenVPN sử dụng chứng chỉ SSL để liên lạc an toàn. MikroTik RouterOS phiên bản 6 cung cấp khả năng tạo, lưu trữ và quản lý chứng chỉ trong kho chứng chỉ. Vì vậy, chúng tôi sẽ tạo chứng chỉ OpenVPN bắt buộc từ RouterOS của chúng tôi. Máy chủ OpenVPN yêu cầu các chứng chỉ sau:

- Chứng chỉ CA (Cơ quan chứng nhận) và

- Chứng chỉ máy chủ

Tạo chứng chỉ CA

Các bước sau đây sẽ hướng dẫn cách tạo chứng chỉ CA trong MikroTik RouterOS.

- Chuyển đến mục menu Hệ thống> Chứng chỉ từ winbox và nhấp vào tab Chứng chỉ, sau đó nhấp vào KÝ CỘNG (+). Cửa sổ Chứng chỉ mới sẽ xuất hiện.

- Đặt tên chứng chỉ CA của bạn (ví dụ: ca) vào trường nhập Tên. Đồng thời đặt tên chung của chứng chỉ (ví dụ: ca) trong trường nhập Tên chung.

- Bạn sẽ tìm thấy một số trường tùy chọn trong tab Chung. Bạn có thể điền nếu bạn muốn. Tất cả các lĩnh vực được tự xác định.

- Nhấp vào tab Sử dụng khóa và bỏ chọn tất cả các hộp kiểm ngoại trừ ký hiệu crl và chứng chỉ khóa. dấu hiệu

- Nhấp vào nút Áp dụng và sau đó nhấp vào nút Đăng nhập. Cửa sổ đăng nhập sẽ xuất hiện ngay bây giờ.

- Mẫu chứng chỉ mới tạo của bạn sẽ xuất hiện trong trình đơn thả xuống chứng chỉ. Chọn mẫu chứng chỉ mới tạo của bạn nếu nó không được chọn.

- Đặt địa chỉ IP WAN của Bộ định tuyến MikroTik (192.168.70.2) vào trường nhập CA CRL Host.

- Nhấp vào nút Đăng nhập. Chứng chỉ Đăng nhập của bạn sẽ được tạo trong vòng vài giây.

- Nhấp vào nút OK để đóng cửa sổ Chứng chỉ mới.

- Nếu chứng chỉ CA mới tạo không hiển thị cờ T hoặc Thuộc tính đáng tin cậy không hiển thị giá trị, hãy nhấp đúp vào chứng chỉ CA của bạn và nhấp vào hộp kiểm Tin cậy nằm ở cuối tab Chung, sau đó nhấp vào nút Áp dụng và OK.

Chứng chỉ CA đã được tạo thành công. Bây giờ chúng ta sẽ tạo chứng chỉ máy chủ.

Tạo chứng chỉ máy chủ

Các bước sau đây sẽ hướng dẫn cách tạo chứng chỉ máy chủ trong MikroTik RouterOS.

- Nhấp vào DẤU CỘNG (+) một lần nữa. Cửa sổ Chứng chỉ mới sẽ xuất hiện.

- Đặt tên chứng chỉ máy chủ của bạn (ví dụ: máy chủ) vào trường nhập Tên. Đồng thời đặt tên chung của chứng chỉ (ví dụ: máy chủ) trong trường nhập Tên chung.

- Nếu bạn đã đặt bất kỳ trường tùy chọn nào cho chứng chỉ CA, hãy đặt chúng ở đây.

- Nhấp vào tab Sử dụng khóa và bỏ chọn tất cả các hộp kiểm.

- Nhấp vào nút Áp dụng và sau đó nhấp vào nút Đăng nhập. Cửa sổ đăng nhập sẽ xuất hiện ngay bây giờ.

- Mẫu chứng chỉ do máy chủ mới tạo của bạn sẽ xuất hiện trong trình đơn thả xuống chứng chỉ. Chọn mẫu chứng chỉ mới tạo của bạn nếu nó không được chọn.

- Đồng thời chọn chứng chỉ CA từ menu thả xuống CA.

- Nhấp vào nút Đăng nhập. Chứng chỉ Đăng nhập của bạn sẽ được tạo trong vòng vài giây.

- Nhấp vào nút OK để đóng cửa sổ Chứng chỉ mới.

- Nếu chứng chỉ máy chủ mới tạo không hiển thị cờ T hoặc thuộc tính Đáng tin cậy không hiển thị giá trị, hãy nhấp đúp vào chứng chỉ máy chủ của bạn và nhấp vào hộp kiểm Tin cậy nằm ở cuối tab Chung, sau đó nhấp vào nút Áp dụng và OK.

Chứng chỉ máy chủ đã được tạo thành công. Bây giờ chúng tôi sẽ bật và định cấu hình Máy chủ OpenVPN trong MikroTik RouterOS.

Bước 3: Cấu hình OpenVPN Server trong MikroTik Router

Sau khi tạo chứng chỉ SSL, chúng tôi hiện đủ điều kiện để bật Máy chủ OpenVPN trong Bộ định tuyến MikroTik. Các bước sau đây sẽ chỉ ra cách bật Máy chủ OpenVPN trong Bộ định tuyến MikroTik của bạn với cấu hình phù hợp.

- Nhấp vào mục menu PPP từ winbox và sau đó nhấp vào tab Giao diện.

- Nhấp vào nút Máy chủ OVPN. Cửa sổ Máy chủ OVPN sẽ xuất hiện.

- Nhấp vào hộp kiểm Đã bật .

- Từ menu thả xuống Chứng chỉ, chọn chứng chỉ máy chủ mà chúng tôi đã tạo trước đó.

- Từ xác thực. Bảng điều khiển, bỏ chọn tất cả các hộp kiểm ngoại trừ sha1.

- Từ bảng Mật mã, bỏ chọn tất cả các hộp kiểm ngoại trừ aes 256.

- Bây giờ bấm vào nút Áp dụng và OK.

Máy chủ OpenVPN hiện đang chạy trong Bộ định tuyến MikroTik. Bây giờ chúng tôi sẽ tạo người dùng OpenVPN sẽ được kết nối với máy chủ này.

Bước 4: Tạo PPP Secret cho OpenVPN

Sau khi thiết lập Máy chủ OpenVPN, chúng tôi cần tạo người dùng OpenVPN sẽ được kết nối với Máy chủ OpenVPN. OpenVPN Server sử dụng người dùng PPP để xác thực. Vì vậy, bây giờ chúng ta sẽ tạo bí mật PPP (tên người dùng và mật khẩu) cho ứng dụng khách OpenVPN. Các bước sau đây sẽ chỉ ra cách tạo bí mật PPP trong Bộ định tuyến MikroTik.

- Nhấp vào mục menu PPP từ winbox và sau đó nhấp vào tab Bí mật.

- Bấm vào DẤU CỘNG (+). Cửa sổ Bí mật PPP mới sẽ xuất hiện.

- Đặt tên người dùng (Ví dụ: sayeed ) vào Nhập tên và mật khẩu trong trường Nhập mật khẩu. Tên người dùng và mật khẩu này sẽ được yêu cầu tại thời điểm cấu hình máy khách OpenVPN.

- Chọn ovpn từ menu thả xuống Dịch vụ.

- Đặt IP giao diện ảo của Bộ định tuyến Office 1 (172.22.22.1) vào trường nhập Địa chỉ cục bộ và đặt IP giao diện ảo của Bộ định tuyến Office 2 (172.22.22.2) vào trường nhập Địa chỉ từ xa.

- Đặt các tuyến đường tĩnh để tiếp cận mạng cục bộ của Bộ định tuyến Office2 trong mục Nhập tuyến đường. Tuyến này sẽ được thêm vào bảng định tuyến của Bộ định tuyến Office1 khi người dùng OpenVPN được kết nối từ Bộ định tuyến Office2. Định dạng tuyến đường là: chỉ số cổng địa chỉ dst (ví dụ cho cấu hình này: 10.10.12.0/24 172.22.22.2 1). Một số tuyến đường có thể được chỉ định phân tách bằng dấu phẩy.

- Nhấp vào nút Áp dụng và OK.

Người dùng PPP sẽ được kết nối từ máy khách từ xa đã được tạo. Bất cứ khi nào người dùng đã tạo của bạn sẽ được kết nối từ bộ định tuyến máy khách OpenVPN (Bộ định tuyến Office2), IP Địa chỉ Từ xa sẽ được chỉ định cho giao diện ảo của nó và các tuyến sẽ được tạo trong bảng định tuyến của Bộ định tuyến Office1 để mạng cục bộ của Bộ định tuyến Office1 có thể kết nối với bộ định tuyến từ xa (Office2 bộ định tuyến) mạng cục bộ.

Cấu hình Bộ định tuyến Office1 cho Máy chủ OpenVPN đã hoàn tất. Bây giờ Bộ định tuyến Office1 đã sẵn sàng để tạo Đường hầm OpenVPN cho người dùng OpenVPN của nó. Trong phần tiếp theo, chúng tôi sẽ định cấu hình Bộ định tuyến Office2 để nó có thể kết nối với Bộ định tuyến Office1 thông qua Đường hầm OVPN để đến mạng cục bộ của Bộ định tuyến Office1.

Phần 2: Cấu hình bộ định tuyến Office2 cho OpenVPN Client

Theo sơ đồ mạng của chúng tôi, Bộ định tuyến Office2 đang hoạt động như một bộ định tuyến máy khách OpenVPN. Vì vậy, chúng tôi sẽ định cấu hình ứng dụng khách OpenVPN trong Bộ định tuyến Office2. Toàn bộ cấu hình RouterOS có thể được chia thành ba bước.

- Cấu hình RouterOS cơ bản

- Cấu hình máy khách OpenVPN

- Cấu hình tuyến đường tĩnh

Bước 1: Cấu hình RouterOS cơ bản

Cấu hình RouterOS cơ bản bao gồm chỉ định IP WAN, LAN và DNS cũng như cấu hình NAT và Định tuyến. Các bước sau đây sẽ hướng dẫn bạn về cấu hình RouterOS cơ bản.

- Đăng nhập vào Office2 RouterOS bằng winbox và truy cập IP > Địa chỉ. Trong cửa sổ Danh sách địa chỉ, bấm vào KÝ CỘNG (+). Trong cửa sổ Địa chỉ mới, đặt địa chỉ IP WAN (192.168.80.2/30) vào trường Nhập địa chỉ và chọn giao diện WAN (ether1) từ menu thả xuống Giao diện và nhấp vào nút Áp dụng và OK. Nhấp lại vào PLUS SIGN và đặt LAN IP (10.10.12.1/24) vào trường Nhập địa chỉ và chọn giao diện LAN (ether2) từ menu thả xuống Giao diện và nhấp vào nút Áp dụng và OK.

- Đi tới IP > DNS và đặt IP máy chủ DNS (8.8.8.8 hoặc 8.8.4.4) vào trường nhập Máy chủ và nhấp vào nút Áp dụng và OK.

- Đi tới IP > Tường lửa và nhấp vào tab NAT rồi nhấp vào PLUS SIGN (+). Trong tab Chung, chọn srcnat từ menu thả xuống Chuỗi và nhấp vào tab Hành động, sau đó chọn giả trang từ menu thả xuống Hành động. Nhấp vào nút Áp dụng và OK.

- Vào IP > Routes và nhấp vào PLUS SIGN (+). Trong cửa sổ New Route, nhấp vào trường nhập Cổng và nhập địa chỉ Cổng WAN (192.168.80.1) vào trường nhập Cổng và nhấp vào nút Áp dụng và OK.

Cấu hình RouterOS cơ bản trong Bộ định tuyến Office2 đã hoàn tất. Bây giờ là lúc để tạo Máy khách OpenVPN trong Bộ định tuyến MikroTik của chúng tôi.

Bước 2: Cấu hình máy khách OpenVPN

Sau khi hoàn thành cấu hình cơ bản của RouterOS, bây giờ chúng ta sẽ cấu hình ứng dụng khách OpenVPN trong Bộ định tuyến Office2. Các bước sau đây sẽ chỉ cho bạn cách tạo ứng dụng khách OVPN trong Bộ định tuyến MikroTik của bạn.

- Nhấp vào mục menu Giao diện từ winbox và sau đó nhấp vào tab Giao diện. Nhấp vào menu thả xuống KÝ CỘNG (+) rồi chọn tùy chọn Máy khách OVPN. Cửa sổ Giao diện mới sẽ xuất hiện.

- Nhấp vào tab Chung và đặt tên giao diện OpenVPN (máy chủ openvpn) trong trường nhập Tên.

- Nhấp vào tab Quay số và đặt IP WAN của Bộ định tuyến Office1 (192.168.70.2) vào trường nhập Kết nối . IP này phải có thể truy cập được từ Bộ định tuyến Office2.

- Đặt tên người dùng (sayeed) và mật khẩu mà bạn đã cung cấp trong cấu hình người dùng PPP của Bộ định tuyến Office1, trong trường nhập Người dùng và Mật khẩu tương ứng.

- Từ menu thả xuống, chọn phương thức mã hóa sha1 .

- Từ trình đơn thả xuống Mật mã, chọn aes 256

- Nhấp vào nút Áp dụng và OK.

Ngay sau khi bạn cung cấp thông tin trên, một Đường hầm OVPN sẽ được tạo giữa Bộ định tuyến Office1 và Bộ định tuyến Office2 và địa chỉ IP từ xa và cục bộ được cung cấp sẽ được chỉ định trong giao diện ảo của Bộ định tuyến Office1 và Bộ định tuyến Office2 tương ứng. Ở giai đoạn này, Bộ định tuyến Office1 cũng như mạng cục bộ của nó sẽ có thể kết nối với Bộ định tuyến Office2 và mạng cục bộ của nó nhưng Bộ định tuyến Office2 và mạng cục bộ của nó sẽ chỉ có thể kết nối với Bộ định tuyến Office1 chứ không thể kết nối với mạng cục bộ của nó. Để truy cập mạng cục bộ của Bộ định tuyến Office1, một tuyến tĩnh phải được thêm vào bảng định tuyến của Bộ định tuyến Office2.

Bước 3: Cấu hình định tuyến tĩnh

Sau khi định cấu hình Máy khách OVPN trong Bộ định tuyến Office2, Bộ định tuyến Office 2 chỉ có thể truy cập Bộ định tuyến Office 1 chứ không thể truy cập mạng cục bộ của nó. Để giải quyết vấn đề này, cần có một tuyến đường trong bảng định tuyến của Bộ định tuyến Office2. Các bước sau đây sẽ chỉ ra cách thêm một tuyến đường vào bảng định tuyến của Bộ định tuyến Office2 một cách tĩnh.

- Vào IP > Routes và sau đó nhấp vào PLUS SIGN (+).

- Trong cửa sổ Định tuyến mới, cung cấp mạng cục bộ của Bộ định tuyến Office1 (10.10.11.0/24) nơi bạn muốn tiếp cận, trong Dst. Trường nhập địa chỉ.

- Nhấp vào trường nhập Cổng và sau đó chọn giao diện máy khách OpenVPN (máy chủ openvpn) mà bạn đã tạo tại cấu hình máy khách OVPN, từ menu thả xuống Cổng.

- Nhấp vào nút Áp dụng và OK.

Bây giờ Bộ định tuyến Office 2 và mạng cục bộ của nó sẽ có thể truy cập mạng cục bộ của Bộ định tuyến Office 1.

Cấu hình Bộ định tuyến Office1 và Bộ định tuyến Office2 để thiết lập Đường hầm OVPN giữa chúng đã hoàn tất. Giờ đây, cả hai mạng cục bộ của bộ định tuyến đều đủ điều kiện để truy cập lẫn nhau. Để kiểm tra cấu hình của bạn, hãy thực hiện yêu cầu ping từ bất kỳ máy mạng cục bộ nào đến máy mạng cục bộ khác. Nếu mọi thứ đều ổn, yêu cầu ping của bạn sẽ thành công.

Hãy làm theo video bên dưới nếu bạn gặp phải bất kỳ sự nhầm lẫn nào khi định cấu hình OpenVPN từ trang này sang trang khác trong Bộ định tuyến MikroTik . Tôi nghĩ rằng nó sẽ làm giảm bất kỳ sự nhầm lẫn của bạn.

Cấu hình MikroTik VPN với Dịch vụ OpenVPN Site to Site đã được giải thích trong bài viết này. Tôi hy vọng bạn sẽ có thể định cấu hình VPN Site to Site của mình với dịch vụ MikroTik OpenVPN nếu bạn làm theo lời giải thích ở trên một cách cẩn thận. Tuy nhiên, nếu bạn gặp phải bất kỳ sự nhầm lẫn nào để thực hiện đúng các bước trên, vui lòng thảo luận trong nhận xét hoặc liên hệ với tôi từ trang Liên hệ .